出版商| CSDN(ID:)

以下是翻译:

简介

2017年国外知名杀毒软件测试公司AV-防病毒应用程序已经过测试,测试的机会:名为app,声称可以扫描恶意移动设备上的软件但事实并非如此。事实上,只需运行该应用程序显示一个进度条表示扫描的进度,然后在设备的“扫描”月底宣布是不是恶意的应用程序。令人担忧的是,这个应用程序已经在应用商店上架,有成千上万的用户支付它(虽然最终归还给他们的钱)。

去年的测试结果显示,一些应用将不仅从恶意软件攻击未能保护设备,甚至一些可疑的启动监督机制。因此发现,除白名单软件袋,其他大多数的杀毒软件是潜在的危险。鉴于用户界面可以是多个模板生成的,这些防病毒应用程序的主要作用似乎他们开发人员可以轻松创建收入 - 在用户设备的保护,而不是真正

除了这些可疑的应用程序,我们还发现,AV测试针对恶意应用近四成软件是无效的。

要帮助用户区分真正有效的安全和防病毒的可疑无效安卓软件,AV-测试在2019年,防病毒应用程序的有效性进行了测试。

测试受试者

,我们搜索和下载 250款防病毒安全软件从本次测试的应用程序商店不同的开发团队。

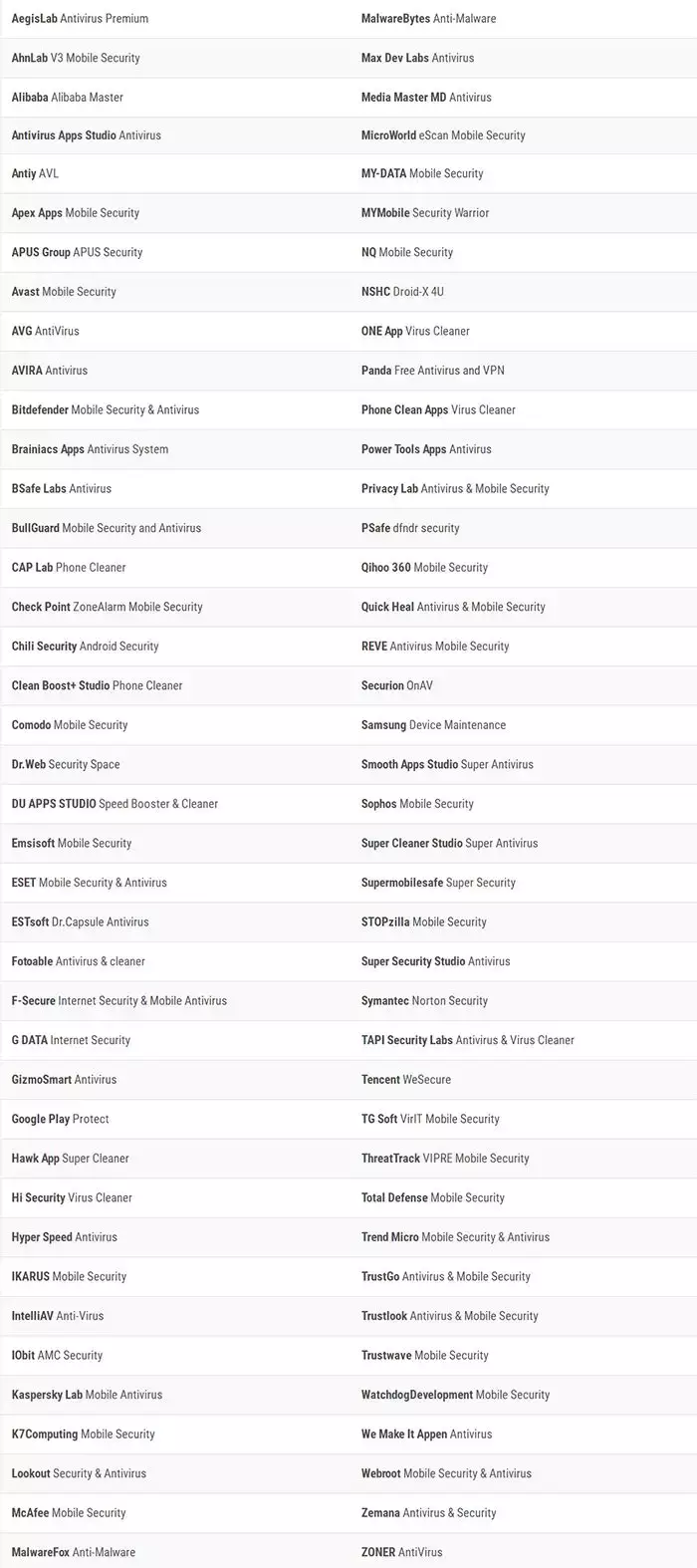

以下80个部分中的应用程序的可在恶意软件的百分之三检测,并且没有错误警报:

但也有138个品牌的防病毒软件的可被检测的恶意软件软件的小于30%的样品,和假阳性的在谷歌应用文件存储在流行的清洁率较高。

我们相信这些应用程序是有风险的,他们是无用的或不可靠的。其中有些是根本谈不上的bug,如使用第三方的引擎不好。其他几个人都能够检测恶意一把旧安卓软件样本,同时允许以任何特定的字符串的应用,通过应用程序商店的一些快速验证被接受。

同时,一些上述申请的也有几个公知的移动应用程序的安全性检测为木马,嫌疑人/假AV,或可能不需要的应用程序。希望在今后的时间里,谷歌可以洗刷干净,从谷歌应用程序商店货架(并期望谷歌加强了证书的验证工作,以避免这些货架上的应用程序)。我们也建议现成的应用品牌意识的企业,直到他们能提供真正有效的保护服务。

在过去的两个月时间里adobe破解软件被拦截,以下32个品牌的防病毒应用程序从谷歌应用程序商店的货架上:

。公司,,, AVC ,,大乐趣免费应用,,, 2019,埃吕斯IT ,,,考拉,洛杉矶实验室,实验室,工具,NCK集团,海洋,PICOO,及为实验室,,开发,智能BAPP ,,顶马克西组,,瓦萨私人,,,,雷达,和

大多数提到的应用或高风险的应用上面,似乎开发商们业余或专业的安全软件开发商。非专业安全软件开发者开发了广泛的应用,他们所从事的广告/货币化的业务,我们可能会出于宣传的目的,希望有自己品牌的应用程序的一种保护。应用谷歌应用商店的业余开发者开发的,可以通过查看该作者信息来识别。一般来说,爱好开发商不会提供网址,但只提供一个电子邮件地址(通常的Gmail,Yahoo等)。此外,大多数这些应用不提供任何的隐私政策。谷歌试图从缺乏隐私策略的应用商店,这有助于清理低质量的应用程序中清除所有的应用程序。当然,并不是所有的业余开发者开发的应用程序上是无用的。

测试流

测试系统引入

我们在2018年最常见的2000种恶意的 软件的保护作用验证的安全应用的有效性。人造人工测试杀毒部250的病毒软件 2000的保护作用是不实际的。因此,在自动测试框架安德鲁斯执行此测试。

虽然测试过程是自动的,但这个框架可以模拟真实世界的场景。它包括物理设备(具有不同的模拟器)测试,并使用实际设备的模拟方式。

一个帧由两个部分组成:客户端应用程序,并且每个测试设备上的服务器应用程序。客户端应用程序监控设备状态,并将结果发送到服务器,在一个测试用例的结束,记录测试过程。在客户应用程序文件和起诉的变化过程中,新安装的应用程序及其权限,并安装显示器软件响应设备上的恶意行为的安全性。服务器应用程序通过Wi-Fi遥控测试设备,并且客户端应用程序接收到的组织发送由测试结果。

该系统可以测量的连接良好的客户应用程序的数量。这提供了大量的条件可以并行用于安全应用进行测试。为了保证被测试的所有应用程序的平等机会,可以同时连接的客户应用,我们在同一时间执行相同的测试用例。对于此测试的最新的恶意软件样品是特别重要的,这些样品可以是没有安全开发满足。

测试原理

在测试时间在2019年元月进行,主要是三星S9电话安德鲁斯8. 0系统(即“奥利奥”)。鉴于某些安全应用程序不能安卓8. 0系统,而是采用了Nexus 5手机安卓6. 01操作系统下工作(请参见下文)。每个安全应用程序安装在每个单独的物理测试设备。在测试开始之前,所有测试设备试验台(系统本身安卓,安卓测试的应用程序,以及第三方应用程序显式测试)更新到最新版本。然后,关闭自动更新至测试系统的稳定状态。接着,将测试应用程序安装的和特定的设备上运行,以最新的版本,在适用情况下,而恶意软件的定义也实现了完全的更新。

如果安全应用鼓励用户执行某些操作,以保证设备的安全性,如初始化扫描,然后跟风。如果应用程序激活提供了额外的保护,安装所述扫描云保护时,或检测潜在的应用不必要(在PUA),这些功能将被激活。

一旦这些步骤被执行,它会创建一个干净快照到每个存储设备和开始测试。

用相同的步骤中产生的每个测试用例:

1.打开谷歌浏览和下载恶意软件样本;

2。通过文件的apk打开下载文件;

3。安装恶意软件;

4。下执行应用程序。

在该过程的每个步骤的上方,下测试所安装的应用有足够的时间来分析恶意软件,恶意行为在设备上,并通知用户。

测试用例的执行过程中,如果反病毒应用程序来监视和防止恶意样品被认为是“检测出”的样本,并终止测试用例。

在每个测试盒的端部,该装置的状态也将被复位。如果设备上恶意软件不执行,这将卸载或从设备存储器中取出样品。如果进行下一测试情况下,当恶意软件已经执行,回收清洁设备的快照。

在评估保护作用的每个应用程序,不考虑是所述恶意软件截取不下载,安装或执行区分阶段。影响保护率的唯一的因素是安全的应用程序是否为保护装置免受恶意破坏样品

为了验证杀毒软件简单的所有应用程序是否视为恶意程序“保护”系统,我们进行了误报警的基本测试。

测试

试验是用2018年最常见2000安德鲁斯恶意软件进行。为真正有效的抗病毒应用程序,对于这些样品的检测率达到90%-100%是容易的。

测试项目进行了总超过50万次的测试操作的。

测试结果

上面的表显示段的应用超过30%的80个样本更多的保护。为恶意软件样本保护的AV应用少于30%,它们被认为是无效/不安全的。

为2000款恶意应用防病毒软件的小于30%的检出率软件不反映在上面的表。的有限的空间一种形式中,第二,它们被认为是无效/不安全的。

测试记录

某些应用程序使用其他开发引擎(见下例)。相同的发动机产品和一些开发商大同小异,但有些则不是。根据显影剂载体说它可以由几个因素,诸如使用不同的内部设置,使用旧的发动机或不同的辅助发动机,并且使错误引擎的第三方应用程序引起的。

在测试过程中,我们发现,许多应用程序似乎来自同一事物的发展,有着密切联系的相关机构,或使用相同的一个“AV应用程序模板。”在某些情况下,它们之间的区别仅仅是一个不同的名称,标识和颜色。如下:

危险的安全的应用程序

如上面的测试对象部分所提到的adobe破解软件被拦截,由于某些应用程序的风险不能被反映在结果列表中。其中一半是由于恶意的低检测率软件被排除。另一半,虽然在测试中检测样品很多恶意的,但仍然被认为是有风险的;我们做了这样的结论在下一节描述。

当您打开包装应用,我们可以“找到一个名为子文件夹”可疑的文本文件上传.json“的。”下图显示了这样的文件的一部分:

{

"data":

[

{

"packageName": "com.google.android.*"

},

{

"packageName": "com.adobe.*"

},

{

"packageName": "com.booking"

},

{

"packageName": "com.facebook.*"

},

{

"packageName": "com.instagram.*"

},

{

"packageName": "com.twitter.*"

},

{

"packageName": "com.whatsapp"

},

[...]

]

}

“JSON”的结果相一致的文件的

内容在误报测试发现:应用程序包的名称和匹配白名单是‘AV应用’作为‘信任应用程序’。白名单例如,一包名为“com.adobe。*”匹配所有的包名“com.adobe。”该应用程序的开始。这意味着,由Adobe(例如)开发的应用真正被认为是安全的,这种机制还允许通过使用任何恶意程序“com.adobe。”这个程序包名称来绕过安全扫描。

在除了自己的白名单中的应用,高风险的“AV应用程序”几乎封锁了所有其他应用程序,无论这些应用程序是否是从安装在谷歌官方应用商店。他们中有些人甚至没有在白名单中添加软件包名称,导致自己的程序警告了。因为这个AV应用“白名单排斥”的政策,导致用户使用AV应用无法确定它们是否是恶意的设备上的其他应用程序。因此,我们认为,这些应用程序的保护能力是有限的。

是不同之处在于这些应用的用户接口外部的“检测”机制看起来非常相似相同。通常只是不同的颜色,这样的应用主要是采用在若干不同的布局之一:

我们认为,上述这些应用都是有风险的,它们由以下61个团队开发:

私人有限公司,O,实验室,,,,, AS团队电话实验室,AVC股份,,,,最佳应用,,电话,,核心实验室,团队,,开发,快速ñ清洁,,,,方便的工具应用程序,jixic ,, MAN,技术,MaxVV,实验室,,蒙德科瑞,,, APPS,我,, NPC,海洋,Omha,好氧,,, prote的应用程序,为与,应用程序2018,和,Apps团队,,智能BAPP,智能卡和锁,,东京,工具Dev,工具,工具,媒体和,应用程序,游戏XZ和。

实时保护8

启动版本8(“奥利奥”),安德鲁斯应用中的更严格的限制执行的后台运行。根据该方法的最新官方刊物它是为了防止过度使用设备资源,如RAM的。

在更新也做了一些改变,需要由系统事件发出给操作系统响应应用程序变更(“隐式广播”)作为奥利奥系统。这种变化也影响实时保护安卓AV应用,因为它们依赖已经接收该事件的系统上。使用“添加包”的广播模式,以检查和扫描新安装的应用程序AV应用。

一些AV应用程序开发人员(包括部分的开发“主”)似乎忽略的变化。这导致了应用程序的实时保护功能,错过了新安装的应用程序,这使得这个功能形同虚设。操作不当可能会在安德鲁斯测井工具中可以看出:

宽:不:{ACT = ... [...]}

下面的开发团队没有正确迁移他们的应用程序到系统奥利奥:AZ工具,,, GOMO应用,IOBIT,的,PSafe ,,,, TG软,, ,,, Z部门临

目前第一(1 - 2月),奇虎360的应用程序也有这个问题。但3月这一报告的公布,他们已经解决了。

此问题不会影响按需应用程序保护的扫描。但是,由于我们的测试重点是实时检测,因此决定在 6测试这些应用程序。

结论

在我们的测试中,一些的安全应用程序拦截恶意样本非常小 - 在某些情况下没有 - 它不能名正言顺他们作为防病毒应用程序。与去年相比,只使用黑/白名单作为检测机构更多的应用。事实上,尽管除了今年我们测试的应用程序的46节,但被认为是在应用数量“可用”保持不变。测试的应用程序的恶意软件保护无效的55%。此外,我们还发现,如果没有适当的应用程序的16个部分迁移到8,这降低了它们的中的新版本的保护。

有23种型号在恶意试样的试验应用检测率高达100%,鉴于其中的2018是在最常见的恶意的 软件用,以达到这个这种效果,因为它应该。大多数开发人员经常参加独立测试分数都高,因为他们的应用程序将被定期审查,所以他们将得到大力发展,以保证产品的有效性。

在的安全应用的理想选择,我们建议考虑以下因素。请参考用户的得分显然是不够的,因为绝大多数用户会根据用户体验进行评分,而不是确定应用程序是否提供了真正有效的保护。一些其他意见只是伪造的开发商。我们的研究应用的250段,在谷歌应用商店的大比分不低于4分。同样,下载量也非常可靠的参考;成功的应用可能是在下载很多次假,他发现了一个坑前。 “最近更新”日期不应该是一个很好的指标,因为应用的许多低分数也相对较新的更新。

基于上述原因,我们建议您只使用高规格,认证,通过的开发商和应用。他们将参加测试除了独立测试机构,将打开一个包含的专业网站的联系人信息和隐私政策内容。购买之前,用户可以得到的几个星期哪些应用程序试用期。然后,任何额外的功能和产品的用户评价的可用性。许多开发人员提供了一个非常有用的免费版本;但总体来讲,这些广告的免费版本是更有可能比付费版本,但是这并非总是如此。

上应用的安全性

其他测试和评论,见:

发表评论