当你看到这篇文章的标题时,你可能会想,它的主题是什么?答案是:我也不知道。

有时无标题的喋喋不休可能更现实。在我废话之前,请允许我多说几句废话!不想看的可以跳过。

之前学的破解工具,结果审核不通过

后来觉得好的平台应该对用户负责,同时也要对非用户负责,维护版权,不可侵犯。

自由不是没有节制的,相反,自由应该是高度的自我控制。

但是有些软件对于穷人来说确实有点奢侈,而对于开发者来说,免费使用也是很大的负担。

毕竟,这种软件的人很少。只有那些拥有伟大人格、勇气和梦想的人才能让世界变得更美好。

世界应该更美好!

蓝光,希望你知道我在说什么哈!如果你的盾像长城一样坚固,那两点钟的光会绕过你吗?

它就像一盏孔明灯,飘过长城,飘过长江,飘向远方!

原来是免费的,现在是限制飞行!

软件如何识别用户?如何作弊软件?

它通过您的 mac 地址唯一标识您的计算机,但是,mac 地址可以更改!

相比之下,对比NB,它通过C盘目录的创建时间等多个指标综合判断用户id,有点类似提取系统栈的指纹(这个比喻不妥,但值得一提),虽然微软官方有相关工具可以一一修改,但是很麻烦!

mac地址存储在网卡中并且是唯一确定的,但是网卡驱动发送消息时并没有从中读取mac地址,而是在内存中创建一个缓冲区, 从中发送消息。读取源 mac 地址。

此外,用户可以通过操作系统修改实际发送消息中的源mac地址。由于mac地址是可以修改的,所以mac地址与IP地址的绑定就失去了原来的意义。

此更改间接欺骗了您的操作系统,进而欺骗了操作系统上运行的 软件。

如何修改mac的地址:

首先,进入控制面板\网络和\网络连接,选择对应的网卡并右键单击,选择属性,在属性页的“常规”页面中点击“配置”按钮。mac地址的第二位只能改成(2,6,A,E)才能生效。

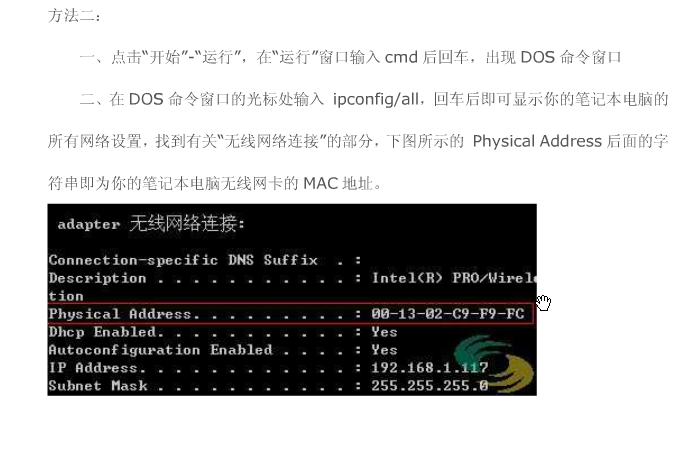

在配置属性页面中,选择“高级”,然后在“属性”栏中选择“ ”,在“值”栏中选择输入框,然后在输入中输入被盗设备的mac地址box , mac地址修改成功。cmd命令:/all 自行查看修改结果。

真正的mac地址是在网卡硬件出厂时烧录固化在芯片上的。而我们所谓的mac地址修改,就是修改它在注册表中的值,然后“欺骗”操作系统。

ip地址和mac地址的理解:mac地址和IP地址之间没有一一对应的关系。

如果两台计算机 mac 有相同的地址怎么办?如果不在同一个二层网络,则完全没有效果;如果在同一个二层网络,两台设备会出现网络故障。主要原因是交换机学习mac地址的机制会被打乱。从交换机的角度来看,同一个设备一次连接一个端口,一次连接另一个端口,所以数据包转发的顺序是混乱的。当然,识别通信的标识符是ip+port。如果两台电脑有相同的ip,在同一个局域网,不同的端口,也是可以完成通讯的。窃取服务器的 mac 和 IP 可能更有害。如果主机1提供的网页内容与内部服务器中的内容相同,那么主机 2 将无法识别它正在访问哪台机器;如果网页内容需要输入个人账号、密码等信息,那么这些信息对于主机来说一目了然。 1.缺陷的前提是网卡的混杂接收方式。所谓混杂接收模式是指网卡可以接收到网络上传输的所有数据包,而不管目的mac地址是否是网卡的mac地址。正是因为网卡支持混杂模式,网卡驱动才有可能支持修改mac地址;否则,即使修改了mac地址,网卡也根本收不到对应地址的报文。变成只能发送不能接收,无法正常通信。mac地址可以被窃取的直接原因是网卡驱动发送消息的实现机制。

消息中的源mac地址由驱动填写,但是驱动并没有从网卡中读取mac,而是在内存中建立了一个mac地址缓冲区。网卡初始化时,将缓冲区中的内容读入缓冲区。如果缓冲区中的内容被修改为用户设置的mac地址,那么后面发送的数据包的源地址将是修改后的mac地址。按理说,两台主机收到冗余包后应该是不能正常工作的,盗窃会立即被检测到,盗窃将无法继续;但是,在实验中地址被盗后,各实验设备都可以正常工作,互不干扰。这是什么原因?答案应该归结为上层使用的协议。目前网络中最常用的协议是TCP/IP协议,网络应用一般运行在TCP或UDP之上。例如,实验中Web服务器使用的HTTP协议是基于TCP的。在 TCP 或 UDP 中,不仅使用 IP 地址,还使用端口号来标识通信的双方。在一般应用中,客户端的端口号不是预先设定的,而是由协议按照一定的规则生成的,是随机的。就像使用 IE 访问上面的 Web 服务器一样。UDP 或 TCP 的端口号是一个 16 位的二进制数。两个 16 位随机数相等的概率很小。平等有多容易?虽然mac 两台主机的地址和IP地址相同,应用端口号不同。,接收到的冗余数据因为在TCP/UDP层找不到匹配的端口号而被简单地当作无用数据丢弃,而TCP/UDP层的处理对用户层是透明的;因此用户可以“正确”正常使用相应的服务,而不受地址盗用的干扰。

当然,有些应用的用户端口号可以是用户自己设置的,也可以是应用自己设置的,而不是协议随机生成的。那么,结果会是什么?例如,如果在两个具有相同mac地址和IP地址的主机上启动两个具有相同端口的应用程序,这两个应用程序会不会正常工作?? 并不真地。如果下层使用UDP协议,两个应用程序会相互干扰,无法正常工作。如果使用 TCP 协议烁光图片转换器,结果是不同的。由于TCP是面向连接的,为了实现重传机制,保证数据的正确传输,TCP引入了消息序号和接收窗口的概念。在上述端口号匹配的数据包中,只接收序列号偏差在接收窗口内的数据包;否则,它们将被视为过期数据包并被丢弃。TCP 协议中消息的序列号有 32 位。每个应用发送的第一条消息的序号严格按照随机性原则生成,后续每条消息的序号依次加1。窗口大小为16位,也就是说最大窗口可以是216改mac和ip地址软件,序列号的范围是232。主机期望接收的TCP数据的序列号的概率也在接收范围内对方的1/216。小而小。TCP的序列号原本是用来实现报文的正确传输的,但现在它已成为地址盗窃的帮凶。解决mac和IP地址绑定被破解的方法有很多,主要有:交换机端口、mac地址和IP地址绑定的方法;代理服务与防火墙结合的方法;使用PPPoE协议进行用户认证的方法;基于目录服务策略的方法;统一身份认证与计费相结合的方法软件等方案”)。

在这里,笔者特别推荐最后一种方法。该方法结合校园网办公自动化系统和网络计费软件实现,在当今校园网信息化建设中具有很强的实践性。性别。可以上网,但不能同时上网。例如,计算机 A 和计算机 B 共享相同的 mac 地址和 IP 地址。计算机 A 上网时,必须使计算机 B 处于临界状态或网络禁用状态,计算机 A 也是如此。因为当两台计算机共享相同的 mac 地址和 IP 地址时,同时会引起ARP攻击,其中一台电脑无法正常使用网络。地址解析协议,或 ARP ( ),是一种基于IP地址获取物理地址的TCP/IP协议。主机发送信息时,向网络上的所有主机广播包含目标IP地址的ARP请求,并接收返回报文,确定目标的物理地址;收到返回报文后,将IP地址和物理地址保存在本地的ARP缓存中,保存一定时间,直接查询ARP缓存等待下一次请求,节省资源。地址解析协议基于网络中每个主机的相互信任。网络中的主机可以独立发送 ARP 应答报文。当其他主机收到回复消息时,它们不会检测消息的真实性并记录下来。攻击者可以向某个主机发送虚假的 ARP 回复消息,

ARP命令可用于查询本地ARP缓存中IP地址与mac地址的对应关系,以及添加或删除静态对应关系。相关协议有 RARP 和代理 ARP。NDP 用于替换 IPv6 中的地址解析协议。ARP攻击只能在以太网(局域网如机房、内网、公司网络等)上进行。ARP攻击是通过伪造IP地址和mac地址来实现ARP欺骗,可以在网络中产生大量的ARP流量来阻塞网络。攻击者可以通过不断发送伪造的ARP响应包来改变目标主机的ARP。缓存中的 IP-mac 条目,导致网络中断或中间人攻击。ARP攻击主要存在于局域网络中。如果局域网中的一台计算机感染了ARP木马,那么感染了ARP木马的系统会尝试通过“ARP欺骗”来拦截网络中其他计算机的通信信息。与计算机中的其他计算机通信失败。攻击者向计算机A发送一个虚假的ARP响应,告诉计算机A计算机B的IP地址192.168.0.2对应的mac地址是00- aa-00-62-c6-03,计算机A认为这是真的,并将这个对应关系写入自己的ARP缓存表中。稍后发送数据时,它将本应发送到计算机 B 的数据发送给攻击者。同样,攻击者也向计算机B发送一个虚假的ARP响应,告诉计算机B:计算机A的IP地址192.168.<

此时,攻击者控制了计算机A和计算机B之间的流量,他可以选择被动监控流量以获取密码等机密信息,也可以伪造数据来改变计算机A和计算机B之间的通信内容。解决ARP攻击问题,可以在网络中的交换机上配置802.1x协议。IEEE 802.1x 是一种基于端口的访问控制协议,用于对连接到交换机的用户进行身份验证和授权。在交换机上配置802.1x协议后,攻击者在连接交换机时需要对(结合mac、端口、账号、VLAN、密码等)数据进行鉴权。攻击者未经认证就无法向网络发送伪造的ARP报文。至于为什么没有IP冲突,还能上网,这是因为ARP工作的缺陷。系统之所以会在网上找到对应的IP并提示“IP冲突”,是因为系统启动时,TCP/IP ARP会向网段广播一个free ARP(free arp)请求包。这个 ARP(免费 arp)数据包包含它自己的 IP 和 mac。如果网段上有机器响应了这个包,这个站就会广播,机器会认为局域网内有其他机器使用和自己相同的IP。例如,PCA 和 PCB 的 IP 与 mac 完全相同。PCA系统启动时会广播一条包含自己IP和mac的免费ARP(free arp)请求包发送到网段。如果PCB响应了这个请求,PCA会认为它的IP和网络上的IP有冲突并发出提示(这就是为什么IP冲突一般出现在系统刚启动的时候。),问题是PCB根本不会响应请求包,这是因为请求包的IP和mac和PCB本身的IP完全一样,PCB会认为是自己发的包,所以它不会响应,因为如果没有响应,就不会有IP冲突。以上内容,尤其是末尾较长的内容,多是参考网上博文,拼接而成。它们绝不是原创的,只是经过加工的。PCA会认为自己的IP和网络上的IP有冲突并发出提示(这也是为什么系统刚启动时一般会出现IP冲突的原因。),问题是PCB不会在此时响应请求包all,这是因为请求包的IP和mac和PCB本身的IP完全一样,PCB会认为是自己发的包,所以不会响应,因为如果没有响应,就不会有IP冲突。以上内容,尤其是末尾较长的内容,多是参考网上博文,拼接而成。它们绝不是原创的,只是经过加工的。PCA会认为自己的IP和网络上的IP有冲突并发出提示(这也是为什么系统刚启动时一般会出现IP冲突的原因。),问题是PCB不会在此时响应请求包all,这是因为请求包的IP和mac和PCB本身的IP完全一样,PCB会认为是自己发的包,所以不会响应,因为如果没有响应,就不会有IP冲突。以上内容,尤其是末尾较长的内容,多是参考网上博文改mac和ip地址软件Restore Windows Photo ,拼接而成。它们绝不是原创的,只是经过加工的。这是因为请求包的IP和mac和PCB本身的IP完全一样,PCB会认为是自己发的包,所以不会响应,因为如果有没有响应Egret Feather(粒子编辑器),不会有IP冲突。以上内容,尤其是末尾较长的内容,多是参考网上博文,拼接而成。它们绝不是原创的,只是经过加工的。这是因为请求包的IP和mac和PCB本身的IP完全一样,PCB会认为是自己发的包,所以不会响应,因为如果有没有响应,不会有IP冲突。以上内容,尤其是末尾较长的内容,多是参考网上博文,拼接而成。它们绝不是原创的,只是经过加工的。

10个文件夹权限问题!

文件夹——右键——属性——安全——高级——所有者——更改——对象类型——用户——确定

发表评论